工具说明

多线程perl脚本来枚举域的DNS信息,并发现不连续的IP模块。

操作:

获取主机的addresse(A记录)。

获取namservers(螺纹)。

获取MX记录(螺纹)。

执行AXFR查询的域名服务器,并获得BIND版本(螺纹)。

获得通过谷歌刮(谷歌查询=“的allinurl:-www网站域名”)额外的名称和子域。

从文件中强力子域,还可以在子域有NS记录(所有线程)执行递归。

计算C级域网络范围,并对其执行的whois查询(线程)。

执行对netranges反向查找(C类或/和WHOIS netranges)(螺纹)。

写domain_ips.txt文件中的IP块。多线程perl脚本来枚举域的DNS信息,并发现不连续的IP模块。

操作:

获取主机的addresse(A记录)。

获取namservers(螺纹)。

获取MX记录(螺纹)。

执行AXFR查询的域名服务器,并获得BIND版本(螺纹)。

获得通过谷歌刮(谷歌查询=“的allinurl:-www网站域名”)额外的名称和子域。

从文件中强力子域,还可以在子域有NS记录(所有线程)执行递归。

计算C级域网络范围,并对其执行的whois查询(线程)。

执行对netranges反向查找(C类或/和WHOIS netranges)(螺纹)。

写domain_ips.txt文件中的IP块。

| --dnsserver | 使用指定的DNS服务器进行A、NS、MX记录查询 |

|---|---|

| --enum | 快捷选项,类似于:--threads 5 -s 15 -w. |

| -h,--help | 显示帮助信息 |

| --noreverse | 不进行反向查询 |

| --nocolor | 输出结果不显示颜色 |

| --private | 将私有IP展示并保存到domain_ips.txt文件中 |

| --subfile | 将有效的子域名写入到指定的文件中 |

| -t,--timeout |

设定TCP、UDP的连接超时值(默认10秒,此选项在网络状况不好或者超好的情况下可以使用) |

| --threads | 指定执行不同查询使用的线程数 |

| -v,--verbose | 输出详细结果(输出所有的) |

| -p,--pages | |

| -s,--scrap |

|

| -f,--file |

指定子域名字典文件进行爆破 |

| -u,--update |

用有效的子域名更新-f指定的子域名文件 |

| -a(all) | 使用所有的结果(有效的、google抓取的、反向查询的、空间传送的)更子域名字典文件 |

| -g | 使用Google抓取的结果更新指定的文件 |

| -r | 使用反向查询的结果更新指定的文件 |

| -z | 使用空间传送的结果更新指定的文件 |

| -r,--recursion | 对所有爆破到的有NS记录的子域进行递归查询 |

| -d,--delay | 设置两个whois查询之间的间隔,默认为3秒(此选项的目的在于调整发包速率,保证工具运行在最稳定的状态) |

| -w,--whois | 在C段上执行whois查询 **警告**: 此选项生成大量的数据并需要大量的事件来执行反向查询 |

| -e,--exclude |

从反向查找的结果中排除正则中指定的PTR记录,此选项在针对无效主机名时有用 |

| -o --output |

输出为XML格式的文件,可以被导入到MagicTree工具中 |

案例

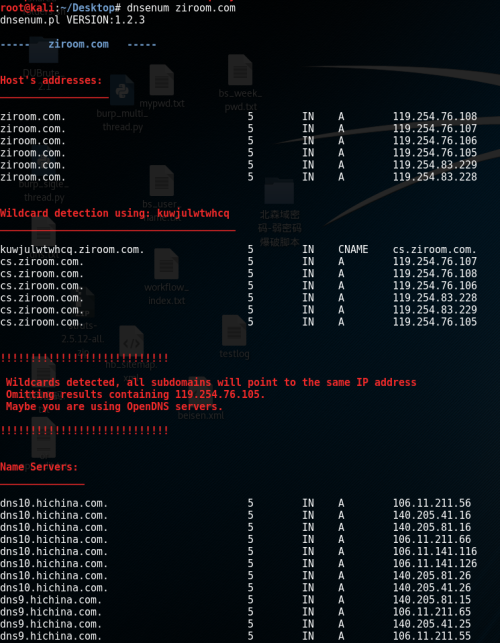

未实验验证实战一,直接使用dnsenum查询:

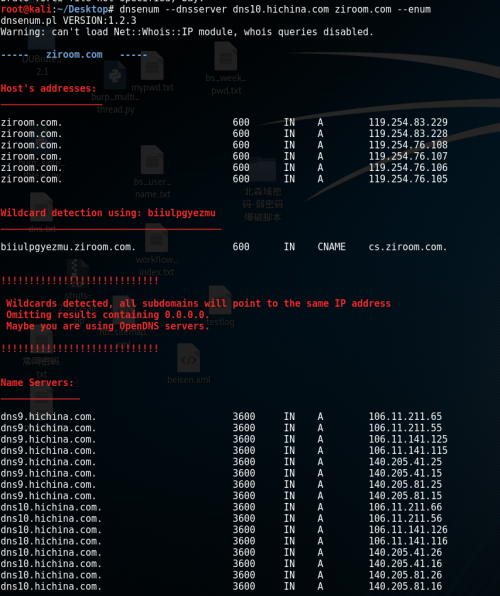

实战二,使用第一次查询出来的DNS服务器、查询C段并使用多线程(思路,在渗透目标时,先发现目标的私有DNS,然后指定私有DNS在进行查询,往往可以查到目标的私有信息)

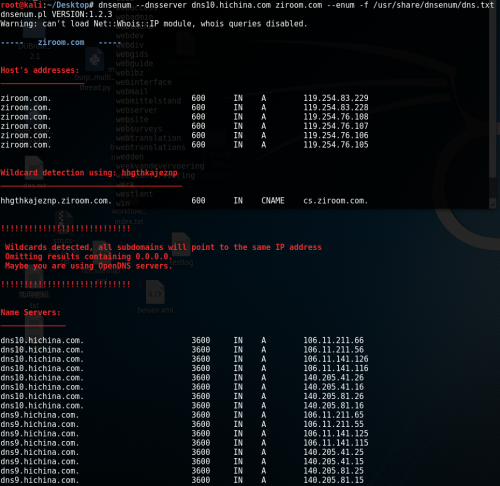

实战三,使用自己的子域名字典对目标进行域名及子域名的爆破(思路:不管第二步是否成功,都需要对目标进行一次爆破,这是为了收集更多的信息,如果第二步成功了,在这里爆破的时候可以根据第二步中查询到的额外的信息对目标的域名命名规则进行预测,然后进行爆破

工具说明来自:https://www.92aq.com/kalitools/dnsenum_zh.html,本文意译及案例均来自51CTO博客作者Owefsad的原创作品